Her går vi gjennom vurderinger av sannsynlighet, konsekvens og risikoreduserende tiltak. Vi ser både på risikoen for bulkinnsamling og målrettet utlevering. Risikovurderingen kan du ta med inn i helhetsvurderingen ved overføring av personopplysninger. Vi går derfor også igjennom sentrale momenter i denne helhetsvurderingen.

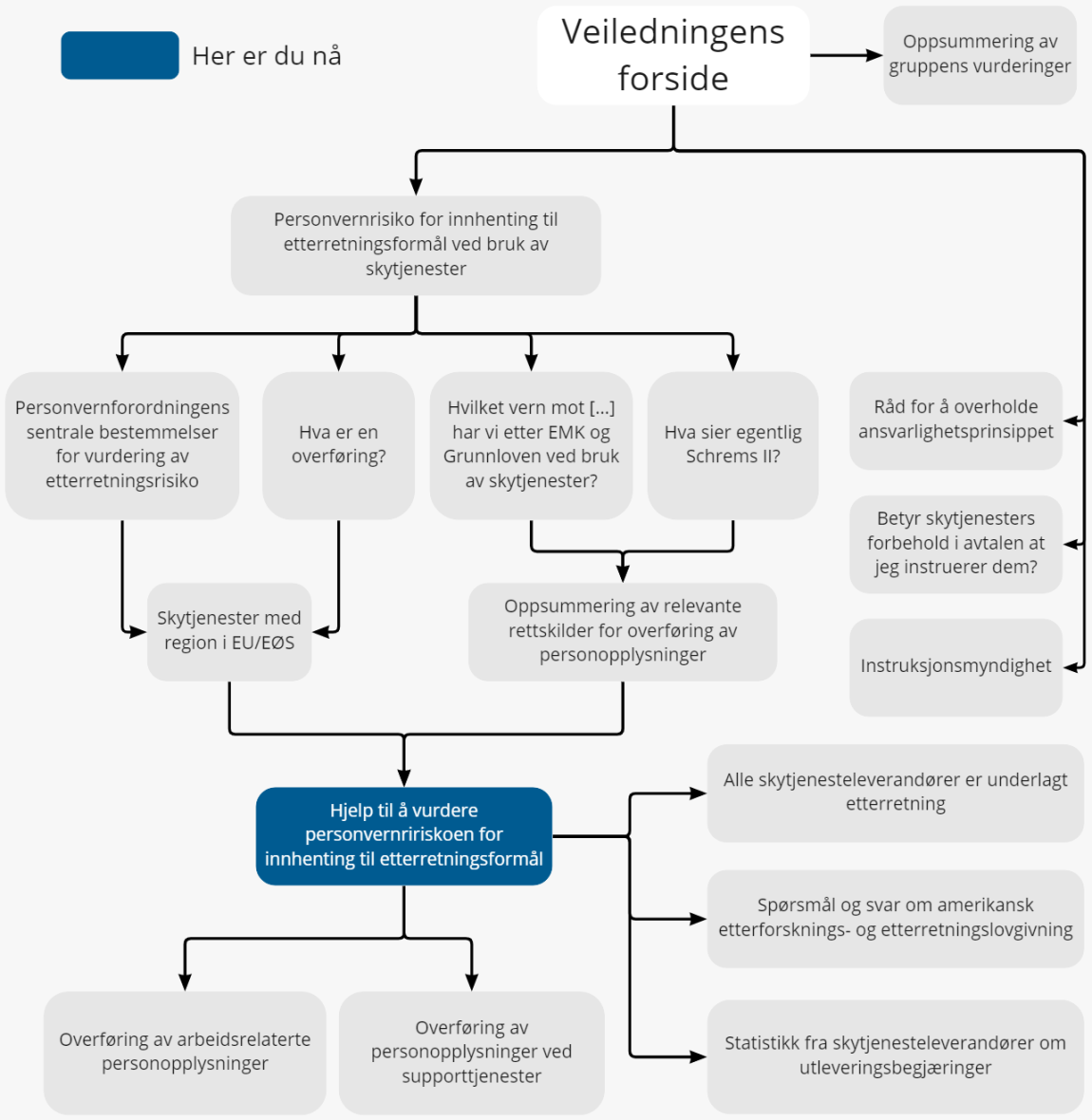

Hvor er jeg i veiledningen?

1 Innledning

1.1 Hva kan jeg bruke veiledningen på denne siden til?

Ved bruk av skytjenester må det gjennomføres flere personvernrettslige vurderinger hvor det kan være nødvendig å se på risikoen for innhenting til etterretningsformål. Denne veiledningen skal hjelpe deg med å gjennomføre følgende vurderinger:

1.2 Hvordan kan jeg bruke veiledningen på denne siden?

Veiledningen på denne siden bør sees i sammenheng med din virksomhets øvrige personvern- og informasjonssikkerhetsvurderinger. Har deres virksomhet en metode for vurderinger av informasjonssikkerhet, bør den fortsatt benyttes. Her har vi betraktninger som kan tas med når dere anvender deres metode. Veiledningen vi presenterer her er ikke uttømmende og kan fint sees i sammenheng med andre veiledninger.

Annen relevant veiledning

For den første delen av vår veiledning, vil vi trekke frem:

- Digitaliseringsdirektoratet sin Vurdering av risiko | Digdir

- NSM sin Sky, tjenesteutsetting og sikkerhet - Nasjonal sikkerhetsmyndighet (nsm.no).

- ENISA (European Union Agency for Cybersecurity) har også utarbeidet veiledning som peker på sentrale informasjonssikkerhetsfordeler- og risikoer ved bruk av skytjenester. Selv om den er fra 2009 er mye av innholdet fremdels relevant i dag.

For den andre delen av vår veiledning vil vi trekke frem :

- Datatilsynets Overføring av personopplysninger ut av EØS | Datatilsynet punkt 6.

1.3 Overblikk over veiledningen på denne siden

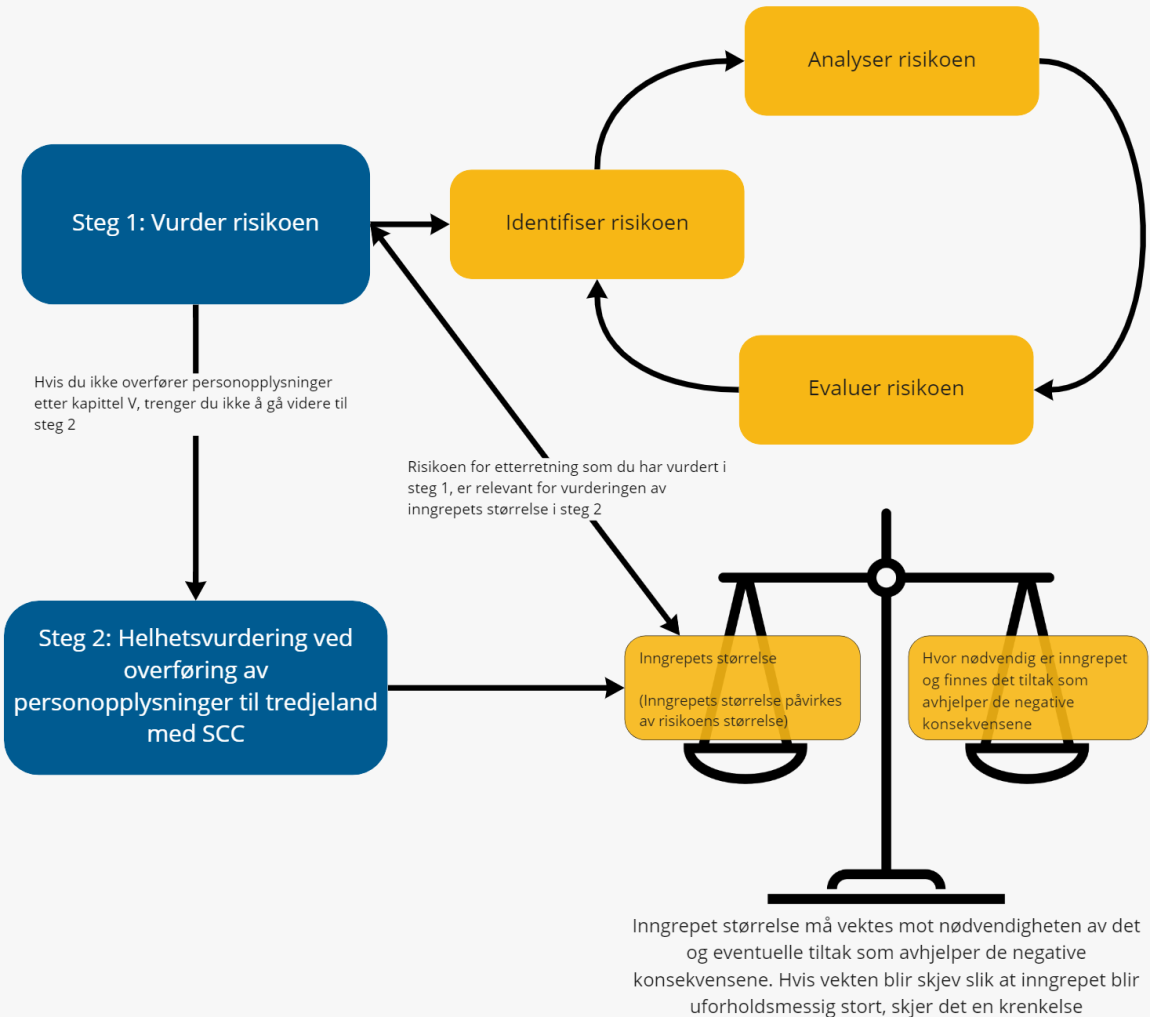

Veiledningen på denne siden bygger på to trinn:

- Hjelp til å gjennomføre en vurdering av risikoen for innhenting til etterretningsformål i en vurdering av artikkel 32, jf. 28 nr. 1. Denne vurderingen må gjennomføres uavhengig av om du skal overføre personopplysninger. Mange av elementene er likevel viktige å ha med i helhetsvurderingen ved overføring av personopplysninger. Vi går derfor igjennom dette først.

- Hjelp til å gjennomføre helhetsvurderingen som er nødvendig ved overføring av personopplysninger. Flere av elementene fra det første trinnet her er relevant også i denne helhetsvurderingen. Det er derfor en klar fordel at risikovurderingen etter artikkel 32, jf. 28 nr. 1 er gjennomført.

Veiledningen kan illustreres som dette:

2 Risiko for etterretning ved valg av databehandler

2.1 Innledning

For deg som behandlingsansvarlig er det akseptable sikkerhetsnivået det som er «egnet med hensyn til risikoen», jf. pvf. Art. 32. Ved valg av databehandler kan en behandlingsansvarlig kun benytte en databehandler som har gitt «tilstrekkelige garantier» for at de vil gjennomføre «egnede organisatoriske og tekniske tiltak», jf. pvf. Art 28. Dette må du sikre uavhengig av om du overfører personopplysninger eller ikke.

Vi skal her se på risikoen for innhenting til etterretningsformål. Dette er bare en av mange risikoer som må vurderes. Det er viktig å påpeke at man aldri kan oppnå en situasjon hvor det ikke gjenstår noe risiko, så lenge man benytter seg av digitale tjenester.

Veiledningen for risikovurderingen bygger på Vurdering av risiko | Digdir, som igjen er basert på ISO31000. Innledningsvis i en risikovurdering bør det gjøres en foranalyse. For generell veiledning om dette temaet kan du lese Vurdering av risiko | Digdir. Deretter identifiserer vi noen særlige risikoer som igjen er gjenstand for en analysering og så en evaluering. Dette er en iterativ prosess, uttrykt i illustrasjonen over.

2.2 Identifisering av risiko

Etterretning er et sammensatt og komplisert tema. Det er ikke en enkelt risiko. For å forstå hvilken risiko du må vurdere for din løsning, må du vurdere relevante trusler, sårbarheter og konsekvenser. I forarbeidene til etterretningstjenesteloven kapittel 3 beskrives noen av de truslene en ser mot norske interesser. I foranalyse til vurdering av etterretningsrisiko er det grunnleggende å sikre seg en god oversikt på hvilken type personopplysninger som enten overføres til, eller er tilgjengelige fra, tredjeland i hele leverandørkjeden.

Arbeidsgruppen legger til grunn at alle skytjenesteleverandører er underlagt etterretning. Andre lands etterretningslovgivning og annen sikkerhetslovgivning gir ikke et fullstendig bilde på hva utenlandske aktører kan forsøke. Fra et teoretisk ståsted kan vi oppstille fire steder for mulig innhenting til etterretningsformål ved bruk av skytjenester:

- Kundens datasentre

- Grunnleggende internett-infrastruktur, slik som fiberkabler

- Kommunikasjonshubber

- Leverandørens datasentre

På alle disse fire stedene kan en tenke seg innhenting som er både målrettet innhenting og masseinnhenting ("bulkinnsamling"), og denne innhentingen kan både gjelde metadata og innholdsdata. Innhentingen kan skje etter krav i medhold av lovgivning, og den kan også skje ved at ulike aktører har skaffet teknisk tilgang "hacking".

Det finnes altså flere mulige risikoer for innhenting til etterretningsformål. I kjølvannet av Schrems II fokuserer vi i denne veiledningen likevel på to former for risiko. Den første er bulkinnsamling in-transit. Den andre er lovpålagt utlevering av data om spesifikke personer, virksomheter eller annet av interesse.

2.2.1 Risiko for bulkinnsamling in-transit

Med bulkinnsamling "in-transit" mener vi her et lands systematiske innhenting av all grenseoverskridende internettrafikk. Dette kalles av og til tilrettelagt innhenting og/eller digital masseovervåkning. En slik innhenting av opplysninger forutsetter at det skjer en overføring til det landet som har et system for slik bulkinnsamling.

Ved innhenting av slike store mengder data er det ofte bruk av disse dataene for videre analyse og profilering som er formålet. Det betyr at det må være data som kan være av verdi når man samler store mengder og setter det sammen til et helhetlig datasett. Dette har vi sett eksempler på fra privat næringsliv, når man bruker data på denne måten for å for eksempel drive med målrettet reklame.

I etterretningsøyemed vil dette derimot i større grad brukes for å bedrive masseovervåkning. Dette kan for eksempel igjen brukes for å kunne avdekke kriminelle eller terrororganisasjoners arbeid, politiske svingninger i samfunnet, og sosiale uroligheter. Det er også land som bruker dette for å begrense rettigheter til visse grupper.

2.2.2 Risiko for utlevering av data

Med utlevering av data sikter vi til den type innhenting til etterretningsformål hvor et lands myndigheter med utgangspunkt i lovgivning krever at en aktør skal utlevere data til myndighetene. I denne sammenhengen er det aktuelle at en skytjenesteleverandør blir pålagt å utlevere data.

Ved utlevering av data om enkeltpersoner, virksomheter eller annet av interesse, snakker vi ofte om innhenting til etterretningsformål basert på en eller flere indikatorer. Ofte vil slik innhenting baserer seg på eksisterende informasjon, og tradisjonelt er tanken at innhentingen skal underbygge en mistanke. For denne typen risiko er det snakk om en mer begrenset mengde data som blir hentet ut og gjerne om spesifikke personer eller virksomheter, slik at man kan få de dataene som trengs for å underbygge en mistanke. Denne typen innhenting skiller derfor fra bulkinnsamlingen in-transit ved at den i større grad er målrettet.

2.3 Analysering av konsekvens

2.3.1 Utgangspunktet

Ved vurderingen av konsekvens forsøker vi å estimere alvorlighetsgraden på konsekvensen for den registrerte dersom opplysningene blir samlet inn av etterretning.

Personvernforordningen gjelder for all behandling av personopplysninger i henhold til pvf. artikkel 2 nr. 1, jf. artikkel 4 nr. 1 og nr. 2. Personvern reguleres også av Grunnlovens § 102 og EMK artikkel 8. En slik regulering betyr at lovgiver mener at personopplysninger er viktige og skal ha et vern. Samtidig er ikke personvern en absolutt rettighet. Dette kommer tydelig til uttrykk i EMK artikkel 8, men også i personvernforordningens fortale avsnitt 4.

Lovreguleringen tilsier at konsekvensen av at etterretning samler inn opplysningene, alltid vil være av en viss størrelse. Hvor stor denne størrelsen er, må vurderes konkret. For noen opplysninger og i visse kontekster vil konsekvensen av at opplysninger blir samlet inn kunne ha store konsekvenser. For andre typer opplysninger og i andre kontekster, kan konsekvensen være mindre. Ved vurderingen av konsekvens må også annet relevant regelverk vurderes, slik som reglene for taushetsplikt og reglene for offentlighet.

Der lovgiver har kommet til at opplysninger kan tilgjengeliggjøres for offentligheten, tilsier dette at konsekvensen vil være lav om opplysningene skulle bli kjent for etterretningsmyndigheter. Begrunnelsen for dette må være at lovgiver har gjort en avveining av konfidensialitetshensynet mot offentlighetshensynet. Dette betyr at for opplysninger som kan tilgjengeliggjøres etter offentliglova tilsier at konsekvensen er lav. Arbeidsgruppen understreker at offentleglova krever at taushetsbelagte opplysninger skal unntas fra offentligheten.

2.3.2 Særlig om konsekvens ved bulkinnsamling in-transit

Det finnes flere dommer som viser at bulkinnsamling av informasjon utgjør et stort inngrep i retten til privatliv. Rettspraksis fra EMD, slik som Centrum for Rättvisa og Big Brother Watch viser eksempelvis at bulkinnsamling av informasjon kan krenke denne rettigheten når slik innsamling ikke er supplert med tilstrekkelige garantier. Vidtrekkende bulkinnsamling etter amerikansk etterretningslovgivning er også en viktig del av bakteppet for vurderingene etter Schrems II (avsnitt 179 flg.).

Bulkinnsamling er krevende i en vurdering av konsekvens ettersom den utgjør et inngrep for mange mennesker på én gang. Fra et samfunnsnivå utgjør bulkinnsamling av data et stort inngrep. Konsekvensen for den enkelte er derimot avhengig av flere faktorer. Dette belyses videre nedenfor.

2.3.2.1 Metadata eller innholdsdata

Det er en forskjell på om det er innholdsdata eller metadata som samles inn. Litt forenklet tilsvarer innholdsdata informasjonen inne i en konvolutt, eksempelvis brev og bilder. Metadata tilsvarer derimot informasjonen utenpå konvolutten, eksempelvis avsender, mottaker, tidspunkt.

Systemer for bulkinnsamling fokuserer hovedsakelig på metadataen i internettrafikken. Dette skyldes blant annet at det finnes svært gode metoder for å kryptere innholdsdata «in-transit», slik som sikkerhetsprotokollen TLS som ofte brukes for å kryptere webbsider (https). Slik kryptering blir stadig vanligere og er standard for offentlige aktører. Riktig bruk av slik kryptering medfører at innholdsdata in-transit ikke kan leses av andre enn mottakeren. Etterretningsmyndigheter som samler opp krypterte innholdsdata vil derfor ikke kunne nyttiggjøre seg av noen opplysninger i innholdsdata, med mindre de får tilgang til krypteringsnøkkelen. Dette gjelder også for de mest avanserte etterretningstjenestene.

Utgangspunktet er at opplysninger kan være personopplysninger selv om personen ennå ikke er identifisert. Det er tilstrekkelig at det er opplysninger om en «identifiserbar» person, jf. pvf. artikkel 4 nr. 1. Metadata om internettrafikk kan derfor inneholde personopplysninger, selv om disse ofte ikke i seg selv er sensitive. Metadata kan imidlertid gi uttrykk for bruksmønstre. Det kan være mulig å se hvilke nettsider og tjenester en person benytter, og det kan være mulig å se lokasjon.

En forutsetning for at disse konsekvensene utspiller seg er imidlertid at avsenderens IP-adresse er slik at det er mulig å knytte den til en person. Både statiske og dynamiske IP-adresser kan anses som personopplysninger, men hvorvidt det er mulig for tredjelands etterretning å knytte denne IP-adressen til en spesifikk person avhenger av flere faktorer:

- Om det er en dynamisk eller statisk IP-adresse – dynamiske IP-adresser er vanskeligere å knytte til en enkeltperson

- For en dynamisk IP-adresse, vil og kan tredjelands etterretning sammenholde de innsamlede IP-adressene med internettleverandører (ISPer) sine registre for tildeling av IP-adresser

- Vil og kan tredjelands etterretning sammenholde de innsamlede IP-adressene med en virksomhets registre for hvordan offentlig IP-adresser med portnummer samsvarer med private IP-adresser (NAT-registre).

En offentlig virksomhet A skal benytte et digitalt verktøy for samhandling på arbeidsplassen. Serveren for tjenesten er plassert i et tredjeland. Bruk av tjenesten innebærer derfor at metadata om de ansatte i virksomhet A kan bli samlet opp av et tredjelands system for bulkinnsamling. Så lenge innholdsdataene er riktig kryptert, vil ikke etterretningstjenesten kunne nyttiggjøre seg av denne når den samles opp in-transit. Metadataene som samles inn kan gi uttrykk for at ansatte i virksomhet A benytter tjenesten i tredjelandet, men tredjelands etterretningsmyndigheter kan ikke automatisk identifisere individuelle ansatte i virksomhet A. Dette beror på om etterretningstjenesten får tilgang til ytterligere informasjon.

2.3.2.2 Omfang og varighet

Tredjelands etterretning får ikke automatisk en oversikt over internettaktivitetene til spesifikke personer ved innsamling av metadata. Etterretningsmyndighetene kan være avhengige av å sammenholde informasjonen de har samlet inn med ytterligere opplysninger.

Jo mer metadata en etterretningsmyndighet har samlet inn om en person, jo større oversikt over en persons internettaktiviteter vil det være mulig å skaffe seg dersom de først identifiserer personen. Dette innebærer at varighet er et viktig element ved konsekvensen av bulkinnsamling for enkelte personer. Lengre innsamlingsperiode innebærer mer data. Etterretningslovgivning kan gi en indikasjon på varigheten i bulkinnsamlingsprogrammer.

2.3.2.3 Oppsummert om konsekvens ved bulkinnsamling in-transit

Arbeidsgruppen legger til grunn at bulkinnsamling in-transit fokuserer på innhenting av metadata. Utgangspunktet er at metadata kan være personopplysninger selv om personen ennå ikke er identifisert. Det er tilstrekkelig at det er opplysninger om en «identifiserbar» person, jf. pvf. artikkel 4 nr. 1.

Konsekvensen av at metadata blir samlet inn beror på flere omstendigheter, slik som omfang og varighet. Fordi informasjonen kan gi uttrykk for bruksmønstre og lokasjon kan potensielt konsekvensen være stor. Hvorvidt denne konsekvensen realiseres beror imidlertid på om det er sannsynlig at innsamlede metadata vil knyttes til individer. Dette behandles sammen med øvrige spørsmål om sannsynlighet i punkt 2.5.3.

2.4 Analysering av sannsynlighet

2.4.1 Utgangspunktet

Etter at konsekvensen er estimert, er det nødvendig å se på sannsynligheten. Spørsmålet er dermed hvor sannsynlig det er at tredjelands etterretning vil få tilgang til opplysningene.

Arbeidsgruppen legger til grunn at alle skytjenesteleverandører er underlagt etterretning. Det vil derfor alltid være en viss sannsynlighet for at etterretningsmyndigheter kan få tilgang til opplysninger fra en skytjenesteleverandør. Det avgjørende er graden av sannsynlighet for handling. Dette henger sammen med flere faktorer slik som, verdi, motivasjon, kapasitet og hvor lett det er å få tak i opplysningene.

For en trusselaktør med onde hensikter kan sensitiv informasjon om en person brukes i utpressingsøyemed. Fordi informasjonen kan gi slike muligheter, kan informasjonen være verdifull for trusselaktøren. Siden de er av stor betydning for en trusselaktør kan det tilsi at de vil dedikere mer ressurser til å få tak i informasjonen, og at sannsynligheten for at de handler dermed er større. Som det illustreres i dette eksempelet, er det viktig å se på informasjonens verdi for potensielle trusselaktører og trusselaktørens kapasitet ved vurdering av sannsynlighet.

Dersom det er vanskelig å få tak i opplysningene via skytjenesten, kan sannsynligheten være lav, se boks med eksempel under punkt 2.4.2. Dette kan blant annet være fordi det finnes andre måter å få tak i informasjonen på. Dette kan illustreres med følgende retoriske spørsmål:

Hvor sannsynlig er det at tredjelands etterretningsmyndigheter vil gå via et kommersielt selskap sine servere i EU/EØS for å hente ut opplysninger som er offentlig tilgjengelig eller kan utleveres etter innsynsbegjæring basert på offentliglova? Etter arbeidsgruppens syn er denne sannsynligheten liten.

Hva med EDPBs uttalelser om "objektiv informasjon"?

En vanlig innvending mot risikovurderinger, herunder vurderinger av sannsynlighet og konsekvens, er at EDPB på side 19 i deres retningslinjer uttaler at informasjonen skal være objektiv og at:

"Objective information: is information that is supported by empirical evidence based on knowledge

EDPBs retningslinjer side 19

gained from the past, not assumptions about potential events and risks."

Det er imidlertid viktig å understreke at EDPBs uttalelser ikke gjelder generelt for risikovurderinger etter artikkel 32, jf. 28 nr. 1, men for vurderinger etter personvernforordningens artikkel 46 i kjølvannet av Schrems II. For risikovurderinger etter artikkel 32, jf. 28 nr. 1 må det kunne legges til grunn at det er anledning til å gjøre antakelser om potensielle hendelser og risikoer. Uten dette vil det tvert i mot ikke være mulig å gjøre tilstrekkelige risikovurderinger. En forutsetning er imidlertid at antakelsene i risikovurderingen skjer på en faglig forsvarlig måte.

For spørsmålet om hvilke elementer som kan vektlegges i en vurdering etter artikkel 46, jf. Schrems II vises det til punkt 3 under.

2.4.2 Etterretningslovgivningen og statistikk fra leverandører

Et lands etterretningslovgivning kan si noe om hvorvidt et lands myndigheter kan få tilgang til opplysninger fra en skytjenesteleverandør. Dersom lovgivningen åpner for dette tilsier det at det er en viss sannsynlighet for at opplysninger kan utleveres. Fordi mange benytter skytjenesteleverandører som er underlagt amerikansk etterretningslovgivning, omtaler vi amerikansk etterretningslovgivning mer utfyllende her:

Flere leverandører viser til statistikk som indikerer hvor ofte de har etterkommet krav om utlevering av personopplysninger. Slik statistikk kan ytterligere belyse hvor stor sannsynligheten er for at leverandører utleverer opplysninger fra offentlige virksomheter. EU-kommisjonen gir uttrykk for at det kan legges vekt på informasjon som kan si noe om hvor ofte tredjelands myndigheter har bedt om og fått tilgang til opplysninger hos mottaker ved vurderinger av mulige «safeguards» for å sikre at SCC gir et beskyttelsesnivå som er «essentially equivalent», se note 12 i section III i SCC. Datatilsynet omhandler dette i sin veiledning om Tilleggskrav (Schrems II), steg 3. Det danske datatilsynet omhandler også “Ad anvendelse av loven i praksis” i kapitel 3.5 i sin Vejledning om cloud.

Det kan være grunn til å spørre seg om slik statistikk gir et fullstendig bilde på antall utleveringsbegjæringer. Etterretning skjer i stor grad i hemmelighet, blant annet for å begrense muligheten for at etterretningsmålene tilpasser seg metodebruken. Arbeidsgruppen har ikke muligheten til å estimere hvor mange utleveringsbegjæringer som skjer i hemmelighet. Det varierer mellom rettssystemene hvor stor åpenhet som er pålagt for, eller tillatt om, etterretningstjenesten virkemiddelbruk. Eksempelvis beskriver den norske etterretningstjenesteloven de sentrale virkemidlene for e-tjenesten, men det er ingen lovpålagte krav til rapportering om den konkrete bruken av virkemidlene; EOS-utvalgets kontrollvirksomhet skal hindre at virkemiddelbruken går for langt.

For tjenester i USA er lovverket ganske tydelig på at også hemmeligholdte utleveringer kan inngå i statistikken som leverandørene rapporterer. Her er metodebruk tillatt rapportert om på overordnet nivå, dvs. at hver aktør kan halvårlig rapportere om størrelselsorden for antall pålegg den har blitt utsatt for (i grupper på 250/500/1000), jf. 50 USC Chapter 36 Section 1874. Se også i denne sammenhengen brev fra «Deputy Attorney General» til flere store tech-selskaper sendt den 27. januar 2014.

2.4.3 Sannsynlighet for bulkinnsamling

Forutsatt at tilstrekkelig «in-transit»-kryptering er implementert, kan systemer for bulkinnsamling normalt bare nyttiggjøre seg av metadata om internettrafikken. Arbeidsgruppen mener det er to typer spørsmål som kan stilles ved sannsynligheten for bulkinnsamling av metadata. Det første spørsmålet er hva som er sannsynligheten for at metadata vil bli samlet opp. Det andre spørsmålet er hva som er sannsynligheten for at disse dataene vil bli knyttet til enkeltindivider.

For spørsmålet om hva som er sannsynligheten for at metadata vil bli samlet opp, kan det legges til grunn at systemer for bulkinnsamling samler inn all metadata fra grenseoverskridende internettrafikk. Det betyr at dersom et land har et slikt system, er det stor sannsynlighet for at metadata om internettrafikk vil bli samlet inn ved overføring av personopplysninger til dette landet. Arbeidsgruppen understreker at mange land driver med bulkinnsamling av data.

For spørsmålet om hva som er sannsynligheten for at disse dataene vil bli knyttet til enkeltindivider, er dette mer usikkert. Som det er påpekt i punkt 2.4.2, kan en tredjelands etterretningstjeneste være avhengig av ytterligere informasjon for å knytte informasjonen til enkeltindivider. Utgangspunktet er at metadata kan være personopplysninger selv om personen ennå ikke er identifisert. Det er tilstrekkelig at det er opplysninger om en «identifiserbar» person, jf. pvf. artikkel 4 nr. 1. Arbeidsgruppen forutsetter at dersom mange etterretningsmyndigheter som ønsker å knytte metadataene til en person ved bruk av ytterligere informasjon, vil kunne få til dette. Spørsmålet i denne sammenhengen er imidlertid hvor sannsynlig det er at tredjelands etterretning kommer til å innhente denne ytterligere informasjonen og gjøre denne koblingen for de personene som metadataene representerer. Denne sannsynligheten vil måtte vurderes konkret. Arbeidsgruppen kan bare anta at følgende parameter vil kunne ha betydning:

- Er det grunn til at det et lands etterretningsmyndigheter skulle ønske å kartlegge aktivitetene til den eller de aktuelle personene?

- Hvor krevende arbeid er det for landets etterretningsmyndigheter å hente ut supplerende informasjon for å koble metadataen til et individ?

2.5 Evaluering av risikoen

2.5.1 Utgangspunktet

Ved å sammenholde konsekvens og sannsynlighet vil virksomheten ha en viss oversikt over størrelsen på risikoen. Spørsmålet blir deretter om denne risikoen kan aksepteres. Dette må løses med utgangspunkt i artikkel 32, jf. 28 nr. 1. I denne vurderingen av om risikoen kan aksepteres er det sentralt å se på forholdet til andre risikoer, tiltak som kan redusere risikoen og kostnader. Dette belyses i det følgende.

2.5.2 Forholdet til andre risikoer

Ofte vil det dessverre være slik at løsninger og tiltak som er sikre mot noen typer risiko, har sårbarheter og svakheter som medfører andre typer risiko. Arbeidsgruppen vil sterkt fremheve dette poenget – en behandlingsansvarlig må ikke være så redd for risikoen for et bestemt tredjelands etterretning at den behandlingsansvarlige velger løsninger som innfører større og mer reelle risikoer for den registrertes rettigheter.

Et eksempel på dette gis i kommentarutgaven til personvernforordningen hvor det i forholdet mellom konfidensialitet, integritet og tilgjengelighet sies følgende:

«Disse faktorene må ofte veies mot hverandre. I for eksempel helsesektoren er det avgjørende at pasientopplysninger ikke kommer på avveie, men det er minst like viktig at opplysningene er tilgjengelige når de er nødvendige for å gi helsehjelp.»

Tredjelands etterretningstilgang til opplysningene vil være et konfidensialitetsbrudd. Dersom det benyttes en løsning som sikrer tilgjengelighet på bekostning av konfidensialitet, kan det, avhengig av de konkrete omstendighetene, være en riktig avveining.

2.5.3 Tiltak som reduserer risikoen

Risikoen kan reduseres gjennom ulike typer tiltak. Disse tiltakene kan være bygd opp av tekniske, juridiske eller organisatoriske mekanismer, og gjerne ved en kombinasjon av disse. Tiltak reduserer oftest sannsynlighet, men kan i noen tilfeller også påvirke konsekvensen.

Mange av de tiltakene som bidrar til å ta ned etterretningsrisiko er de samme som bidrar til å ta ned sikkerhetsrisiko. Her kan eksempelvis tiltak som kontroll på systemer og dataflyt, pseudonymisering, sletterutiner, tilgangsstyring og monitorering nevnes. For helhetlig veiledning rundt slike tiltak henvises til NSMs grunnprinsipper for IKT-sikkerhet. Dette punktet fokuserer imidlertid på et antall tiltak som ofte diskuteres og vurderes i forbindelse med etterretningsrisiko.

2.5.3.1 Kryptering

I store norske leksikon er kryptering definert som «å omforme data slik at de ikke kan leses eller endres av noen som urettmessig får tilgang til de. Dette gjøres vanligvis ved bruk av en kjent krypteringsalgoritme og en hemmelig krypteringsnøkkel.»

Her ser vi særlig kryptering for å sikre konfidensialitet i de forskjellige fasene av dataflyten. Fasene er transport ("in-transit"), lagring ("at-rest") og behandling ("in-use/processing"). Generelt for alle disse fasene, påpeker er det viktig å benytte anerkjente protokoller og standarder innenfor kryptografi for å sikre tilstrekkelig konfidensialitet. Vi viser i den forbindelse til NSMs kryptografiske anbefalinger.

Selv ved bruk av anerkjente protokoller og standarder, vil det aldri være varige garantier. Et gitt sett med sikkerhetsparametre vil svekkes i styrke over tid og må derfor alltid være gjenstand for risikovurdering. Man må også forstå hvordan nøklene håndteres for å forstå hvem krypteringen beskytter mot innsyn fra. Sett fra etterretningsperspektivet har kryptering i de forskjellige fasene varierende effekt på konfidensialiteten.

2.5.3.1.1 Kryptering ved transport

Risikoen for tilgang til personopplysninger fra innholdsdata fra tapping/avlytting av kommunikasjonslinjer vil kunne reduseres i særdeles stor grad ved tilstrekkelig transportlagskryptering.

For dataflyt som går mellom en skyleverandørs datasentre/regioner over såkalte "backbone"-nettverk, vil det normalt ligge flere lag med kryptering som beskytter mot tapping/avlytting. For de enkleste formene for transportlagssikkerhet vil det kanskje være mulig å se for seg at etterretningsmyndighetene kan kreve utlevering av nøkler fra skyleverandøren for å få mulighet til å lese data i klartekst. Anerkjente protokollversjoner slik som TLS 1.2 og TLS 1.3 har imidlertid egenskaper som i tilstrekkelige grad sikrer transportlaget. Dette omfatter blant annet gode chiper-suiter, herunder at nøklene som beskytter transporten bare er kortlevde/sesjonsbaserte nøkler (ephemeral keys) hvilket bidrar til (perfect) forward secrecy.

Tilstrekkelig transportkryptering må kunne anses som et så grunnleggende sikkerhetstiltak at for de fleste tjenester skal dette allerede være på plass i henhold til artikkel 25 og artikkel 32. Særlig gjelder dette dataflyt hvor man kommuniserer direkte med tjenester i tredjeland over åpent internett.

Ved tilstrekkelig transportlagskryptering er det, selv om ikke all lagring og behandling skjer i datasentre i EU/EØS, særdeles liten risiko for at man ved oppsamling av informasjon direkte fra nettverket (typisk «bulkinnsamling») vil kunne få tilgang til personopplysninger i innholdsdata. Krypterte personopplysninger er også personopplysninger, men med bruk av anerkjent kryptografi vil beskyttelsen mot masseinnsamling av personopplysninger i innholdsdata via avlytting/tapping være tilstrekkelig slik det er beskrevet i dette punktet. En slik beskyttelsen forutsetter imidlertid at leverandøren ikke legger til rette for tapping ved samarbeid med myndighetene.

2.5.3.1.2 Kryptering ved lagring

Det finnes flere konsepter for kryptering og nøkkelhåndtering når informasjonen ligger lagret ("at-rest").

På det grunnleggende nivået støtter mange sktyjenesteleverandører en innebygd kryptering hvor skyleverandøren administrerer nøklene (platform managed keys/provider managed keys). En slik kryptering ved lagring beskytter lite mot innsynsmulighet fra leverandøren og eventuelle utleveringskrav denne måtte få. Det kan imidlertid bidra til at kundedata ikke kommer på avveie eller utenfor kontroll ved tilgang til underliggende infrastruktur. Et eksempel på dette er ved avhending av lagringsmedier. Videre gjør også en slik type grunnleggende kryptering at data lett kan dekrypteres for nødvendig prosessering hos skyleverandøren.

Skytjenesteleverandørene støtter også ofte nøkkelhåndtering hvor kunden selv utsteder nøkler og tar dem med inn på skyplattformen (bring-your-own-key/BYOK). Selv om det legges opp til at kunden selv har stor kontroll over nøkler ved hjelp av tilgangsstyring og monitorering, er dette kontrollmekanismer som er i leverandørens regi. For å kunne benytte de ønskede tjenestene i skytjenesten, må skytjenesteleverandøren gis tilstrekkelig tilgang til nøklene. Det vil derfor ikke alene sørge for en sikring mot den aktuelle skytjenesteleverandøren.

For å sikre seg mot sin egen leverandør, må krypteringen foregå utenfor skyplattformen og nøklene må holdes utenom leverandørens besittelse. Dette kan eksempelvis være en on-prem-løsning (hold-your-own-key/HYOK og double key encryption/DKE). Dette vil sørge for at etterretningsrisikoen er minimal. Det vil imidlertid betraktelig redusere funksjonaliteten i skytjenestene. Ved behandling av personopplysninger av sensitiv art, kan dette brukes for å sikre spesifikke dokumenter og informasjon. Utover dette vil slik kryptering resultere i en tjeneste med lite funksjonalitet og høy kompleksitet. Dette kan igjen medføre en stor operativ risiko.

2.5.3.1.3 Kryptering ved behandling

For kryptering ved bruk eller behandling av data ("in-use", "in-processing"), er det lite teknologi som er allment tilgjengelig i dag.

Visse typer behandling av data som ikke trenger å dekrypteres kan gjøres ved hjelp av "homomorfisk kryptering", men dette har imidlertid veldig begrensede bruksområder og tillater bare noen få behandlingsoperasjoner.

Det finnes også diverse teknologier for å skjerme nøkler og data i den perioden de er dekryptert og skal behandles ved hjelp av tilpasset maskinvare (Confidential Computing). Dette er også teknologi som begrenser bruksområdene en god del, men dette videreutvikles stadig.

Selv om det finnes verifiseringsmekanismer for denne typen infrastruktur, er det fremdeles teknologi og tiltak som i stor grad er i skyleverandørens regi.

2.5.3.1.4 Kryptering oppsummert

Transportkryptering (data in-transit) vil ha veldig god effekt i å beskytte fra masseinnsamling via tapping av internett/backbone-kabler, selv der hvor personopplysningene faktisk overføres til tredjeland/USA.

De fleste typer kryptering under lagring og under prosessering ved bruk av skytjenester er begrenset av at det er tiltak i regi av skyleverandøren. Det har dermed begrenset verdi for å skjerme kundedata fra leverandørens innsyn.

Kryptering av data under lagring hvor nøklene holdes unna skyleverandørens besittelse og sikrer at data aldri opptrer i klartekst i leverandørens infrastruktur, vil alene gi tilstrekkelige garantier mot innsyn. Det begrenser imidlertid i stor grad bruksområdene i skytjenestene. I den grad dette benyttes vil det trolig kun være aktuelt for de meste sensitive delene av informasjonen som skal behandles.

For mer informasjon om kryptering ved bruk av skytjenester henviser vi til NSMs ofte stilte spørsmål.

2.5.3.2 Geografisk plassering i EU/EØS

Dersom skytjenesteleverandøren kan levere sine tjenester kun fra datasentre/regioner innenfor EU/EØS, vil dette sørge for at kommunikasjon med tjenestene og overføringene av personopplysninger holdes unna kommunikasjonslinjer som er under tredjelandets myndigheters kontroll. Dette vil redusere eksponeringen for potensiell bulkinnsamling in-transit fra tredjelands etterretning. Dette reguleres typisk ved at leverandøren tilbyr avtaler hvor lagring av data er satt til en spesifikk region, som EU/EØS.

I forbindelse med feilsøking, drift og vedlikehold på tjenester og infrastruktur vil skytjenesteleverandøren typisk kunne flytte fragmenter av kundedata ut av den geografiske plasseringen som kunden har konfigurert og bestemt, hvis dette må utføres av personell som sitter utenfor EU/EØS. Derfor er det også viktig å være bevisst på fra hvor slikt arbeid utføres av leverandøren eller deres underleverandører. Dette gjelder uansett om det er en europeisk leverandør eller leverandør fra et tredjeland og reguleres også ofte via avtaler.

2.5.3.3 Øvrige tiltak og garantier

Hvis leverandøren gir garantier om å benytte alle tilgjengelige rettsmidler for å beskytte kundedata mot utlevering, kan dette ha en viss effekt i å redusere etterretningsrisikoen. En amerikansk leverandør vil kunne utfordre utleveringskrav fra myndighetene via såkalte "national security letters" og eventuelle taushetskrav ("gag orders") rundt disse. "National Security Letters" er ikke en rettsordre, så det at leverandøren garanterer en rettslig prøving av utleveringskravet vil sørge for en prøving av at de amerikanske myndighetene ikke går utover hjemlene og at kravet bare vil omhandle informasjon som faktisk angår nasjonens sikkerhet.

2.5.3.4 Eksempel på hvordan tiltak kan påvirke etterretningsrisiko

Hvordan etterretningsrisiko påvirkes av forskjellige tiltak vil være svært avhengig hvilken type informasjon som skal behandles og hvordan skytjenesten er satt opp. Under er imidlertid et eksempel på et skjematisk bilde over hvordan forskjellige tiltak kan påvirke etterretningsrisiko ved bruk av en skytjeneste fra et USA-eid selskap. Bildet illustrerer også at ulike tiltak i forskjellig grad påvirker risiko for masseovervåking og risiko for utlevering (etter et FISA 702-pålegg). Rekkefølge på tiltakene gir en indikasjon på hvilke tiltak som ofte vurderes først.

2.5.4 Kostnader

Det fremgår av personvernforordningens artikkel 32 at økonomiske hensyn kan vektlegges. Hva som er tilstrekkelige sikkerhetstiltak, må vurderes opp mot kostnaden. Dette innebærer at kostnadene må stå i forhold til risikoen. Hvis risikoen er svært høy, tilsier det at risikoreduserende tiltak bør iverksettes nærmest uavhengig av kostnaden. Hvis risikoen er lav, behøver en ikke iverksette svært fordyrende tiltak.

3 Helhetsvurdering ved overføring av personopplysninger

3.1 Innledning

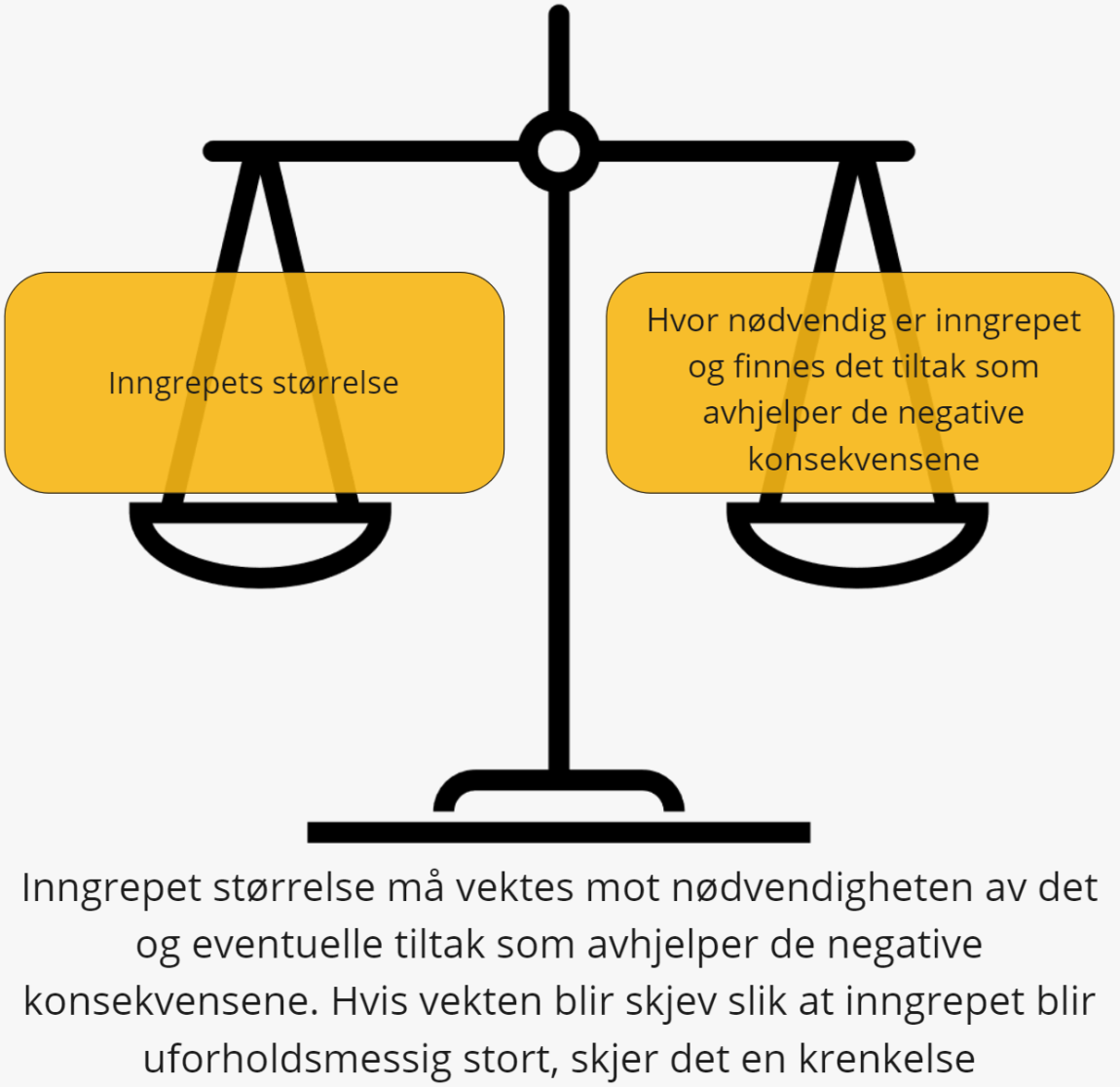

Dersom det benyttes skytjenester hvor den behandlingsansvarlige overfører personopplysninger med SCC, må det etter pvf. kapittel V, Schrems II, EMK artikkel 8 og veiledning fra EDPB og Datatilsynet foretas en helhetsvurdering hvor det er avgjørende at inngrepet som en overføring medfører ikke utgjør en krenkelse. Den registrerte har ikke et absolutt vern mot personvernrisikoer etter EMK artikkel 8. Overføringen må ikke utgjøre et større inngrep i den registrertes rettigheter enn det som er nødvendig i et demokratisk samfunn. Helhetsvurderingen innebærer at det må foretas en proporsjonalitetsvurdering hvor inngrepets størrelse sammenholdes med rettsikkerhetsmekanismer og eventuelle ytterligere tiltak.

I den juridiske helhetsvurderingen her peker vi grovt sett på to ting:

- Hvor stort er inngrepet? Dette henger sammen med risikoens størrelse. Finnes det tiltak som kan redusere risikoen og dermed inngrepets størrelse? Risikoens størrelse, herunder risikoreduserende tiltak har du vurdert etter artikkel 32, jf. 28 nr. 1. Hvis du har fulgt veiledningen her har du vurdert risikoen for etterretning i dette punktet.

- Gitt et visst inngrep, hvor viktig er inngrepet og finnes det tiltak som kan avhjelpe de negative konsekvensene inngrepet? Tiltak som kan avhjelpe er typisk rettsikkerhetsmekanismer. Rettspraksis for EMK artikkel 8 viser at det normalt aksepteres at etterretning kan gjøre et inngrep i rettighetene så lenge det foreligger tilstrekkelige rettsikkerhetsmekanismer. Dette kan du lese mer om her.

Forholdet mellom de to kan illustreres slik:

3.2 Hvor stort er inngrepet?

3.2.1 Risikoen størrelse har betydning for inngrepets størrelse

Schrems II viste at overføring av personopplysninger til et land med etterretningslovgivning slik som USAs i seg selv utgjør et inngrep. Hvorvidt dette inngrepet utgjør en krenkelse, beror imidlertid på hvor stort inngrepet er. For størrelsen på inngrepet har risikoens størrelse betydning.

Når Schrems II leses i lys av EMK artikkel 8, er det ikke tredjelands lovgivning i seg selv som utgjør inngrepet og mulig en krenkelse, men en overføring til et land med slik risiko. I Schrems II fremgår det at du må vurdere lovgivningen i det aktuelle landet det overføres til, men dommen sier ikke at lovgivningen gir et fullstendig bilde på risikoen for innhenting til etterretningsformål. Den gir kun et utgangspunkt og må vurderes i lys av øvrige kilder, slik som også Datatilsynet skriver i i sin veiledning:

«Noen ganger kan det være motstrid mellom lov og praksis. Dersom loven på papiret ikke utgjør en krenkelse av personvernet, men den praktiseres på en måte som utgjør en krenkelse, må man iverksette ytterligere tiltak. Det kan også være tilfeller der tredjelandets overvåkingslover ikke er offentlig tilgjengelige, eller der tredjelandet ikke har lovgivning om overvåking. I disse tilfellene er det viktig å sjekke hva situasjonen er i praksis og om praksisen utgjør en krenkelse.

Motsatt kan det være tilfeller der loven er problematisk, men der det ikke er noen grunn til å tro at den problematiske lovgivningen vil bli anvendt på overføringen i praksis. I så fall trenger du ikke å iverksette ytterligere tiltak.»

Datatilsynets veiledning punkt 4

Arbeidsgruppen understreker at det vil alltid være en risiko. En behandlingsansvarlig kan derfor ikke legge til grunn at kun eksistensen av en risiko for tilgang fra tredjelands etterretning er uakseptabel. Størrelsen på risikoen er avgjørende.

3.2.2 Risikoen størrelse skal være vurdert etter artikkel 32, jf. 28 nr. 1

Etter artikkel 32, jf. 28 nr. 1 skal du ha gjort en vurdering av risiko for tredjelands etterretning som del av hvorvidt skytjenesteleverandøren gir et tilstrekkelig sikkerhetsnivå. Hvis det er en relevant risiko for din behandling, har skal du ha vurdert den mulige konsekvensen av etterretning og sannsynligheten for dette. Du har trolig tatt utgangspunkt i det aktuelle landets lovgivning, men du har også sett denne i lys av ytterligere informasjon. Vurdering du har gjort etter artikkel 32, jf. 28 nr. 1 kan du bygge på når du vurderer inngrepets størrelse i helhetsvurderingen ved en overføring.

I punkt 2 ovenfor gir vi veiledning til hvordan denne risikovurderingen kan gjøres.

3.2.3 Hvilken betydning har tiltak for å redusere risikoen?

En del av risikovurderingen etter artikkel 32, jf. 28 nr. 1 er å vurdere om risikoen er av en slik størrelse at det er nødvendig å iverksette tiltak for å redusere risikoen. Tiltak som reduserer risikoen medfører altså at inngrepet blir mindre.

I punkt 2.5 har vi beskrevet aktuelle tiltak for å redusere risikoen. Disse sammenfaller i stor grad med tiltakene som beskrives av EDPBs veiledning og Datatilsynets veiledning i forbindelse med en overføring.

3.3 Er løsningen nødvendig eller finnes det alternativer?

Helhetsvurderingen innebærer en proporsjonalitetsvurdering. I en proporsjonalitetsvurdering er nødvendighet et viktig element og behovet for løsningen må vurderes. I denne forbindelse er flere mulige relevante spørsmål.

- Skal løsningen ivareta viktige samfunnsmessige hensyn?

- Finnes det noen andre alternativer til den aktuelle løsningen?

- Har den løsningen som vurderes noen fordeler for de personopplysningene det gjelder sammenliknet med eventuelle alternativer? Eksempelvis:

- Økt sikkerhet?

- Bidrar løsningen til å sikre mot andre tredjelands etterretning?

- Hva vil konsekvensene være av å ikke bruke denne løsningen?

Dersom en kommer til at det er et stort behov for løsningen tilsier dette at en kan akseptere en større risiko og et større inngrep, enn det en vil kunne akseptere dersom løsningen i mindre grad er nødvendig.

3.4 Tiltak som avhjelper de negative konsekvensene av inngrepet

En motvekt til inngrepet er at den registrerte har prosessuelle garantier, herunder effektive rettsmidler for å kunne håndheve sine rettigheter.

Dersom det skal overføres personopplysninger til tredjeland med SCC må den registrerte ha muligheten til å håndheve sine rettigheter. Dette betyr at det må være effektive rettsmidler. Den registrerte skal ha adgang til å klage på overføring. Schrems II-dommen viser at under Privacy Shield var det ikke mulig for den registrerte å gjøre dette. Ved SCC er dette derimot ivaretatt ved at en registrert kan klage til Datatilsynet. Dersom tilsynsmyndighetene finner at beskyttelsesnivå ikke er ivaretatt, kan og bør det stanse overføringen. På dette punktet skiller en overføring med SCC seg fra en overføring med Privacy Shield. Der kunne ikke Datatilsynet iverksette noe tiltak overfor Privacy Shield, som var resultatet av en kommisjonsbeslutning.

I forlengelsen av en klage må den registrerte ha tilgang til en domstol. Dersom den registrerte skal klage på overføringen, er det likevel ikke et krav om tilgang til en domstol i landet hvor mottakeren av personopplysningene er etablert, jf. Schrems II avsnitt 131 og pvf. fortale avsnitt 108. Det er tilstrekkelig med tilgang til en domstol i EU/EØS.

4 Den behandlingsansvarlige må selv gjøre vurderingen

Med utgangspunkt i veiledningen som her er presentert vil en behandlingsansvarlig forhåpentligvis ha et godt grunnlag for å svare på spørsmålet om risiko for tredjelands etterretning, og dermed kunne vurdere bruk av skytjenester hvor regionen er satt til EU/EØS og/eller bruk av skytjenester hvor det skjer en overføring. Fordi den behandlingsansvarlige selv er ansvarlig for sine vurderinger, må den behandlingsansvarlige selv gjøre denne vurderingen. Arbeidsgruppen gir imidlertid noe ytterligere veiledning for vurderinger av «arbeidsrelaterte personopplysninger» og for «supporttjenester».

Kontakt

Har du spørsmål eller tilbakemeldinger? Ta kontakt med oss!

E-post: markedsplassen [at] dfo.no (markedsplassen[at]dfo[dot]no)